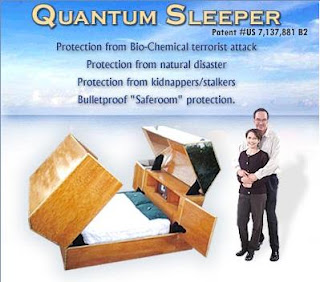

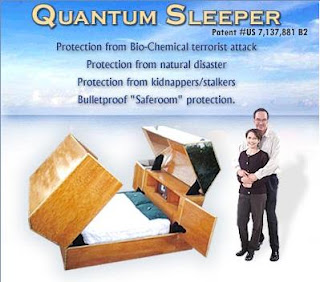

Yukaridaki yatak, paranoyak ciftler icin tasarlanmis :) Urun dusman saldirilari, firtina, hortum, deprem ve sel baskinlara karsi koruma sagliyor.

Yukaridaki yatak, paranoyak ciftler icin tasarlanmis :) Urun dusman saldirilari, firtina, hortum, deprem ve sel baskinlara karsi koruma sagliyor.

Tabutu andiran, guzel bir 1 Nisan sakasi olmus.

kaynak: Schneier on Security

Yukaridaki yatak, paranoyak ciftler icin tasarlanmis :) Urun dusman saldirilari, firtina, hortum, deprem ve sel baskinlara karsi koruma sagliyor.

Yukaridaki yatak, paranoyak ciftler icin tasarlanmis :) Urun dusman saldirilari, firtina, hortum, deprem ve sel baskinlara karsi koruma sagliyor.

Tabutu andiran, guzel bir 1 Nisan sakasi olmus.

kaynak: Schneier on Security

Blackhat europe 2008 sunumları yayınlandı.

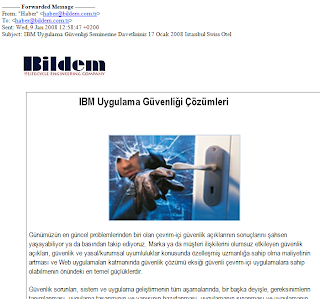

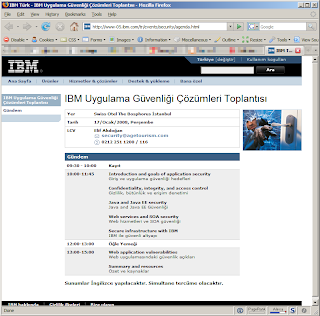

2007, iki büyük Web Uygulamaları Güvenlik Denetim Yazılımı üreticisinin alımına tanık oldu.

Birisi bu işin patentini elinde bulunduran Watchfire, IBM tarafından; diğeri kişisel fikrime göre bu konuda oldukça başarılı SPI Dynamics, HP tarafından satın alındı. Üzücü.

Forward edilmiş bir seminer mailinin içeriğine bakarken, IBM adı altında, şu yıllardır Acunetix‘in sitesinde görmeye alışık olduğumuz “bir hırsızın, kırdığı camın arkasından kapı koluna uzandığı” fotoğrafı görünce şaşırdım doğrusu.

Ajansın bir hatası olduğunu düşünüp, seminerle ilgili IBM’in duyuru sayfasını kontrol ettiğimde gördüğüm manzara aynıydı.

Acaba patent holder IBM/Watchfire’ın, bu konuda özgün bir grafiği bulunmuyor mu :)

SEO(Search Engine Optimization), yani Arama Motoru Optimizasyonu, web sitelerinde bulunan içeriklerin arama motorları tarafından daha iyi indekslenebilmesi için site ve sayfa yapısında yapılan optimizasyonlar bütünüdür. Yapılan bu düzenlemelerle sitenin arama sonuçlarında çıkması ve sonuçlarda daha üst sıralarda yeralması amaçlanır.

En sık kullanılan arama motorunun Google olması ve site sahiplerinin Google Adsense üzerinden daha fazla para kazanmak istemeleri, insanların sitelerini Google için optimize etmesini de beraberinde getirmektedir.

Bütün bu ıvır zıvırdan neden bahsediyorum, Google’ın veya farklı bir arama motorunun sitesini daha iyi indekslemesini isteyen bazı yerler farkında olmadan sitelerinde bazı güvenlik problemleri oluşturmuş olabiliyor.

Hiç arama motorunda aradığınız bir içeriğin, sayfayı ziyaret ettiğinizde farklı göründüğünü tespit ettiniz mi? Ne olmuş olabilir?

Bu durumda:

Karşılaştığım sitelerden iki tanesini inceleyelim.

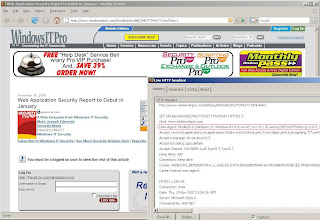

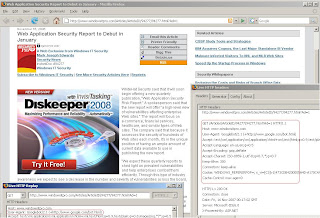

Normal bir istek yapıdığında WindowsITPro, sitede yeralan makaleleri okuyabilmek için kayıtlı kullanıcı olmamızı istemekte.

Yapılan bu isteği HTTP header bilgilerinde oynama yapıp, kendimizi Googlebot olarak tanıttığımızda ise bize tüm makaleyi gösteriyor.

Yapılan bu isteği HTTP header bilgilerinde oynama yapıp, kendimizi Googlebot olarak tanıttığımızda ise bize tüm makaleyi gösteriyor.

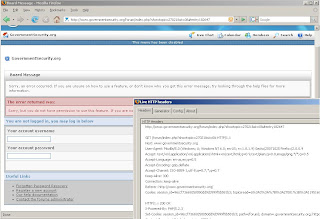

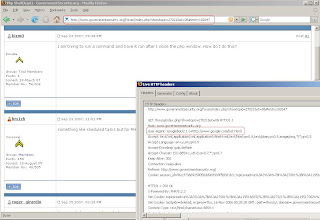

Aynı şekilde bir forum sitesi olan GovernmentSecurity, sitenin bazı yerlerine girmek için kayıtlı kullanıcı olmayı şart koşuyor.

Yukarıda görülen isteği HTTP header bilgilerinde oynama yapıp, kendimizi Googlebot olarak tanıttığımızda ise bize forum içeriğini gösteriyor.

Yukarıda görülen isteği HTTP header bilgilerinde oynama yapıp, kendimizi Googlebot olarak tanıttığımızda ise bize forum içeriğini gösteriyor.

Ziyaret ettiğimiz sitede, bu veya benzeri bir güvenlik problemini, “User-agent” HTTP başlık bilgisini kolayca değiştirerek kontrol edebiliriz.

Ziyaret ettiğimiz sitede, bu veya benzeri bir güvenlik problemini, “User-agent” HTTP başlık bilgisini kolayca değiştirerek kontrol edebiliriz.

Ben yukarıdaki örneklerde, detaylı görünmesi açısından LiveHTTPHeaders firefox eklentisini kullandım. Tabi ki HTTP header bilgilerini değiştirmeyi daha kolay hale getiren eklentiler var. Ben bunun için modifyheaders‘ı öneririm.

Bu örneklerde gözükenler o kadar da önemsenecek derecede veriler değil. Belki ücretli üyelik sistemi olan bir site için risk seviyesi daha yüksek olabilirdi. Ama özetlemek istediğim, web güvenliğinde kullanıcı tarafından gönderilen verilere hiç bir zaman güvenmemek. Web uygulamalarımızı tasarlarken buna göre önlemler almalıyız.

Sizin yapamadığınız bir şey, yapılamıyor anlamına gelmez! Özellikle web üzerinden yapılan saldırıların artması ve diğer saldırılara göre kolaylığı, verilerinizin güvenliğini riske sokabilir.

Daha önceden yayınladığım Microsoft SQL kullanarak komut çalıştırma script’inde bazı ufak düzenlemeler yaptım.

İşlevini yerine getirmek için xp_cmdshell stored procedure’ını kullandığını iletmiştim. Peki ya xp_cmdshell devre dışı bırakıldıysa veya hedef sunucu Microsoft SQL Server 2005 sürümüyse?

Bu durumda xp_cmdshell’i yeniden devreye alabilmek için aşağıdaki yöntemleri izleyebiliriz:

USE master

GO

EXEC sp_configure ‘show advanced options’, 1

GO

RECONFIGURE WITH OVERRIDE

GO

EXEC sp_configure ‘xp_cmdshell’, 1

GO

RECONFIGURE WITH OVERRIDE

GO

EXEC sp_configure ‘show advanced options’, 0

GO

EXEC sp_addextendedproc ‘xp_cmdshell’, ‘xpsql70.dll’

mssqlcmd‘nin yeni sürümünü yine aynı yerden indirebilirsiniz.

Not: mssqlcmd.py dosyasında bu komutlar comment olarak gerekli yerlere eklenmiştir. Gerektiğinde satır başlarındaki # karakteri silinerek çalışmaları sağlanabilir.

Uyarı: Yukarıda yazan SQL sorgularının çalıştırılması ile ilgili sorumluluk kabul edilmemektedir. Gerçek sistemler üzerinde çalışmadan önce, test sistemlerinde denemeler yapın.

Hazır konu Microsoft SQL’den açılmışken, yine güvenlik denetimlerinde zayıf veritabanı şifrelerini tespit etmede kullanılabilecek bir script hazırladım.

Basit bir şekilde, username ve password wordlist kullanarak, şifre deneme-yanılma (brute force) saldırısı yapabiliyor.

Daha sonradan kullanabilmek için, bulduğu kullanıcı adı ve şifreleri bir metin dosyasında arşivliyor.

Threading desteği sayesinde aynı anda birden fazla kullanıcı adı/şifre kombinasyonu deneyerek işlemi büyük oranda hızlandırabilir. Varsayılan maksimum thread sayısını 5 olarak ayarladım. Script içerisinden kolayca değiştirilebilir.

Microsoft SQL Brute Force yazılımına buradan ulaşabilirsiniz.

Python ile yazılmıştır. pymssql kütüphanesine ihtiyaç duymaktadır.

Güvenlik denetimlerinde kullanmak üzere hazırladığım bu basit script, Microsoft SQL sunucusu çalışan bir sunucu üzerinde komut çalıştırmaya yarıyor.

Bu işlevi yerine getirmek için xp_cmdshell stored procedure’ını kullanıyor. Zayıf veritabanı yöneticisi şifresi tespit edildiğinde kullanılabilir. (Örneğin ‘sa’ hesabı ve boş şifre)

mssqlcmd.py dosyasına buradan ulaşabilirsiniz.

Python ile yazılmıştır. pymssql kütüphanesine ihtiyaç duymaktadır.

Varolan Şifreyi Bulma

Şifreyi herhangi bir şekilde değiştirmek yerine varolan eski şifreyi bulmak istiyorsanız, NTLM/LM hash’lerini kullanarak şifre deneme-yanılma (brute-force) yöntemini kullanmanız gerekiyor.

Bu işlem varolan şifrenin karmaşıklığına oranla zaman alıcı olabilir. Cain & Abel, Ophcrack veya benzeri yazılımlarla bu işlemi yapabilirsiniz. Ayrıca bunu sizin yerinize yapabilecek; milw0rm cracker, Login Recovery gibi ücretli/ücretsiz servisler bulunuyor.

Varolan Şifreyi Değiştirme

Fiziksel olarak makinaya erişiminiz varsa ve şifreyi değiştirmek istiyorsanız, Windows kullanıcı şifresini resetleyebilmenizin çok basit bir yolu bulunuyor.

Emergency Boot CD, Offline NT Password & Registry Editor veya ücretli bir alternatif olan Active@ Password Changer Professional sadece benim duyduklarım.

Windows NT/2000/2003 Domain Controller sistemleri için domain administrator hesabını nasıl kuratarabileceğinizle ilgili detaylı bir yazıya buradan ulaşabilirsiniz.

UYARI: Sisteminizde şifrelenmiş dosyalarınız bulunuyorsa (EFS) ve şifrenizi resetlerseniz, o kullanıcı için tüm dosyalar erişilemez olabilir. Bu gibi durumlar için bir EFS recovery yöntemi kullanmanız gerekmektedir. Bu gibi durumlarda Advanced EFS Data Recovery veya benzeri bir yazılım kullanabilirsiniz.

Emergency Boot CD (EBCD) yazılımını kullanarak nasıl yapacağımızı adım adım aktarıyorum:

(sürüm 0.6.1 Pro kullanılmıştır)

Google ozellestirilmis servislerin kullanilabilmesi ve hizmet kalitesi icin tanimlama bilgisi kullanmayi onermektedir. Google tarafindan her yeni kullaniciya atanan tanimlama bilgilerinin sona erme tarihi 2038’e kadardir.Bu durumda siradan bir kullanici, 2038’e kadar izlenebilir diyebiliriz.

IP adresleri ve tanimlama bilgileri ister saklansin, ister anonim hale getirilsin veya tamamen silinsin; kullanicilari arama kelimeleri ile iliskilendirmek de mumkun olabilir.

Varsin arama motoru verilerini tamamen silsin. Zaten Google, verdigi diger servislerle; emailler ve kullanimi (sifreli bir ek gondermeyi denediniz mi?), blog kullanimini, neredeyse cogu web sitesi istatistiklerini ve bu sayede kullanicilarin web sitelerinde dolasim bilgilerini, reklam hizmetleriyle(adsense ve adwords) bir cok istatistik, izlediginiz videolar, takviminiz, word/excel dokumanlariniz, bilgisayarinizdaki bazi bilgiler, IM mesajlasmalariniz/dosya gonderimleri, haber gruplarindaki konusmalar, tum web erisiminiz ve sayamadigim, kullandiginiz veya kullanmadiginiz tum Google ve firmalarinin servisleri de ayni sekilde kaydedilmektedir.

Istatistiki, servis kalitesini arttirma amacli, veya siz soyleyin…

Google tekeli ve gizlilik politikasi uzerine elestirileri ve incelemeleri iceren Google Watch sitesini inceleyebilirsiniz.

CVSS Risk Seviyeleri

CVSS’in kullanımıyla, son kullanıcıya da bir güvenlik açığının önem ve risk seviyesinin sunulması amaçlanmaktadır. Risk seviyeleri üç ayrı kategori olarak hesaplanmaktadır. Bunlar; Temel Risk Seviyesi (Base Metric Scoring), Geçici Risk Seviyesi (Temporal Metric Scoring) ve Yapısal Risk Seviyesi (Environmental Score Metrics)’dir.

Temel risk seviyesi, güvenlik açığına özgü, zaman içerisinde veya yapıya göre değişmeyen, temel risk seviyesidir. Geçici risk seviyesi, güvenlik açığının zaman içerisinde değişebilecek risk seviyesidir. Yapısal risk seviyesi ise, güvenlik açığının organizasyon/firma yapısına olan etkisidir. Yapısal risk seviyesinin her organizasyon/firma için tekrardan hesaplanması gerekmektedir.

Kimler CVSS’i Nasıl Kullanabilir?

Payment Card Industry(PCI) onaylı güvenlik denetim firmaları, bilgi güvenliği organizasyonları, güvenlik denetimi yapan firmalar ve üreticiler CVSS’i kullanabilir.

İleride CVSS’in daha yaygın kullanılması durumunda, daha çok kişi CVSS risk seviyesini bir önkoşul olarak isteyecektir. Dolayısıyla şimdiden CVSS’in hizmet ve ürünlere entegre edilmesi rekabet açısından da faydalı olabilir.

Son kullanıcılar (organizasyonların bilgi güvenliği ekibi, bilgi işlem kadrosu vb.) CVSS’i Yapısal Risk Seviyesini hesaplamada kullanabilirler. Bunu hesaplayabilmek için gereken temel risk seviyesi ve geçici risk seviyesi üreticiler tarafından verilmektedir.

CVSS Risk Seviyesinin Hesaplanması

CVSS risk seviyeleri, CVSS standards guide dokümanına göre hesaplanabilir.

Bu işlem için CVSS Calculator denilen online arabirimler bulunmaktadır.

Türkçe olarak hazırladığım CVSS Risk Seviyesi Hesaplayıcıya buradan ulaşabilirsiniz.